Fake News. El nuevo ataque digital

Autores: Andrea Melissa De la O Salazar, Edgar Javier Palacios Zamora, Luis Eduardo Pineda Díaz

Traducido al inglés por Marta Álvarez Collado

El término Fake News puede ser algo nuevo en estos tiempos o algo muy conocido por algunos; básicamente las Fake News son noticias falsas que tienen como propósito primordial el engaño o la difamación, generalmente de tipo económico y político. Aparte de esto, tienen la característica de que son de rápida distribución por varios medios masivos; como, por ejemplo, las redes sociales. Es esto lo que las convierte en un medio de suma importancia para ataques digitales en la actualidad.

Recordemos que el término Fake News se refiere a una «noticia falsa» y, como su nombre bien lo dice, es información engañosa que se disfraza de noticia legítima.

Según un estudio realizado por la compañía de seguridad informática Kasperky (Kaspersky, 2022), estas noticias falsas pueden catalogarse en dos grandes categorías:

- Historias deliberadamente imprecisas: es decir, la gente sabe que son historias falsas, pero las publica de todos modos. Es posible que esto lo hagan para manipular la opinión pública o dirigir el tráfico a un sitio web específico.

- Historias que contienen elementos reales, pero que, en su mayor parte, son imprecisas. Esto puede deberse a que el escritor no ha verificado todos los hechos, o bien exageró ciertos aspectos para plantear un punto en particular.

Los denominados «Hackers», o los ingenieros sociales, muchas veces utilizan Fake News con temas que llaman la atención para que el usuario inexperto baje la guardia, de clic e infecte sus redes sociales o, en casos más extremos, sus ordenadores, celulares o laptops, llegando así a pérdida de información importante o la suplantación del individuo para obtener acceso a sus cuentas bancarias.

Terminología sobre los ataques digitales

Ahora que se conocen algunos rasgos importantes de estas noticias falsas, es importante saber también un poco sobre los malwares; estos, según la página Malwarebytes (Malwarebytes, 2019), son conocidos como «programas maliciosos» y es un término amplio que describe cualquier programa o código malicioso que es dañino para los sistemas.

El malware hostil, intrusivo e intencionadamente desagradable intenta invadir, dañar o deshabilitar ordenadores, sistemas informáticos, redes y dispositivos móviles; a menudo, asumiendo el control parcial de las operaciones de un dispositivo. Al igual que la gripe, interfiere en el funcionamiento normal.

La intención del malware es sacarle dinero al usuario ilícitamente. Aunque el programa maligno no puede dañar el hardware de los sistemas o el equipo de red —con algunas excepciones— sí puede robar, cifrar o borrar sus datos, alterar o secuestrar funciones básicas del ordenador y espiar su actividad en el ordenador sin su conocimiento o permiso.

Se debe reconocer también los más populares en relación con su deshonestidad y uso común. Según Malwarebytes (Malwarebytes, 2019), estos son algunos de los más comunes y son reconocidos por sus características:

- El adware es un software no deseado diseñado para mostrar anuncios en su pantalla, normalmente en un explorador. Suele recurrir a un método subrepticio: se hace pasar por legítimo, o bien se adosa a otro programa para engañar al usuario e instalarse en su PC, tableta o dispositivo móvil.

- El spyware es malware que observa las actividades del usuario en el ordenador en secreto y sin permiso, y se las comunica al autor del software.

- Un virus es un programa maligno que se adjunta a otro programa y, cuando se ejecuta —normalmente sin que lo advierta el usuario—, se replica modificando otros programas del ordenador e infectándolos con sus propios bits de código.

- Los gusanos son un tipo de malware similar a los virus, que se replica por sí solo con el fin de diseminarse por otros ordenadores en una red, normalmente provocando daños y destruyendo datos y archivos.

- Un troyano, o caballo de Troya, es uno de los tipos de malware más peligrosos. Normalmente se presenta como algo útil para engañar al usuario. Una vez que está en el sistema, los atacantes que se ocultan tras el troyano obtienen acceso no autorizado al ordenador infectado. Desde allí, los troyanos se pueden utilizar para robar información financiera o instalar amenazas como virus

- El ransomware es un tipo de malware que bloquea el acceso del usuario al dispositivo o cifra sus archivos y después lo fuerza a pagar un rescate para devolvérselos. El ransomware se ha reconocido como el arma preferida de los delincuentes informáticos porque exige un pago rápido y provechoso en criptomoneda de difícil seguimiento. El código que subyace en el ransomware es fácil de obtener a través de mercados ilegales en línea y defenderse contra él es muy difícil.

- El rootkit es un tipo de malware que proporciona al atacante privilegios de administrador en el sistema infectado. Normalmente, también se diseña de modo que permanezca oculto del usuario, de otro software del sistema y del propio sistema operativo.

- Un registrador de pulsaciones de teclas es malware que graba todas las pulsaciones de teclas del usuario, almacena la información recopilada y se la envía al atacante, que busca información confidencial, como nombres de usuario, contraseñas o detalles de la tarjeta de crédito.

- La minería de criptomonedas maliciosa, denominada también minería fortuita o cryptojacking, es un malware cada vez más prevalente instalado por un troyano. Permite que otras personas utilicen su ordenador para hacer minería de criptomonedas como bitcoin o monero. Los programas maliciosos de minería de criptomonedas utilizan los recursos de su ordenador pero envían los coins obtenidos a sus propias cuentas, no a las del propietario del equipo. En pocas palabras, un programa de minería de criptomonedas malicioso, le roba recursos para hacer dinero.

- Los exploits son un tipo de malware que aprovecha los errores y vulnerabilidades de un sistema para que el creador del exploit pueda asumir el control. Los exploits están vinculados, entre otras amenazas, a la publicidad maliciosa, que ataca a través de un sitio legítimo que descarga contenido malicioso inadvertidamente desde un sitio peligroso. A continuación, el contenido dañino intenta instalarse en el ordenador tras una descarga involuntaria. Ni siquiera es necesario hacer clic. Todo lo que tiene que hacer es visitar un sitio bueno el día equivocado.

Muchas personas reciben mensajes que inmediatamente vuelven a enviar a otra gran cantidad de personas sin saber que lo que han enviado puede contener un virus informático que ataque a los dispositivos que lo reciben o que pueden ser mensajes engañosos, con contenidos falsos; estos mensajes son conocidos como hoax (Panda Security, s. f.). Estos hoax abarcan diversos temas: salud, advertencias informáticas, historias, etc. Están diseñados para llamar la atención del usuario usándolos como cebos. En algunos casos, no es posible percatarse si se está frente a un hoax.

Casos reales de Fake News y ataques digitales

1. El vuelo 370 de Malaysia Airlines

Uno de los acontecimientos más grandes que impactó al mundo en 2014 fue la desaparición del vuelo 370 de Malaysia Airlines. Por si el simple suceso no fuera lamentable, los hackers y ciberdelincuentes utilización la desaparición de dicho vuelo para enviar correos electrónicos con información falsa y que estaban infectados.

Estas personas sabían que, al ser una información importante ─por un acontecimiento de interés mundial─, muchas personas abrirían los correos por lo llamativo de la noticia. ¿Qué ocurría al hacerlo? El sistema era infectado con un troyano en estos años los Hackers y ciberdelincuentes utilizaron la desaparición del famoso vuelo de Malaysia Airlines para enviar email con información falsa y estos emails ya estaban infectados. ellos sabían que al ser una información importante y de interés alrededor del mundo, muchas personas abrirían los correos por lo llamativo de la noticia, ¿Qué pasaba si lo hacías? Un troyano infectaba tu sistema.

2. El ataque WannaCry

Durante mayo de 2017 se produjo un ataque cibernético a nivel global que consistía en la encriptación de todos los datos de una computadora, fuese personal o empresarial. Para recuperar los datos, se obligaba al usuario a pagar un «rescate» por estos. Según la compañía de seguridad informática Avast (2020), el ataque de 2017 afectó a más de 230 mil computadoras en 150 países durante el primer día, muchas de las cuales pertenecían a instituciones gubernamentales y hospitales.

Dicho ataque generó pánico entre los usuarios afectados, con la incertidumbre de poder recuperar su información tras efectuar el pago. Las instituciones, por su parte, vieron cómo sus bases de datos fueron encriptadas, obligándolas a detener sus servicios. Los responsables de este ataque aprovecharon también la inocencia de los usuarios, que no conocían la naturaleza de la amenaza y cómo responder a esta:

WannaCry es un ejemplo de ransomware de cifrado, un tipo de software malicioso (malware) que los cibercriminales utilizan a fin de extorsionar a un usuario para que pague. El ransomware ataca cifrando archivos valiosos para que no puedas acceder a ellos, o bien bloqueando tu acceso al ordenador para que no puedas utilizarlo. (Kaspersky, s. f.)

El ataque de 2017 afectó únicamente a computadoras que utilizaran el sistema operativo Windows, esto debido a una brecha de seguridad en dicho sistema. «Los cibercriminales responsables del ataque aprovecharon una debilidad en el sistema operativo Microsoft Windows mediante un ataque que supuestamente había desarrollado la Agencia de Seguridad Nacional de Estados Unidos» (Kaspersky, s. f.). Finalmente, la brecha de seguridad fue cerrada, dejando grandes pérdidas económicas y de información, y un tipo de ataque que sigue existiendo en la actualidad.

3. Las Fake News y el poder: el caso salvadoreño

El 1 de junio de 2019, Nayib Bukele asumió como presidente de la República de El Salvador. Su victoria en las urnas supuso el fin de 30 años de bipartidismo en El Salvador. Hasta la fecha, un aspecto a resaltar de la presidencia de Bukele ha sido la utilización de las redes sociales, tanto por su persona como la de los demás miembros de gobierno.

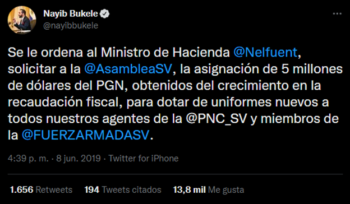

La red social preferida por el mandatario es Twitter, plataforma que utiliza para dar anuncios a la nación, verter su opinión sobre algún tema e incluso hasta dar «órdenes» a su consejo de ministros (figura 1).

Siendo las redes sociales los lugares donde más noticias falsas circulan, y dado el alto uso de una de estas por parte del mandatario, es válida la interrogante de si toda publicación del presidente Nayib Bukele en la plataforma tiene total credibilidad o si, por el contrario, ha difundido o creado noticias falsas.

El Observatorio de la Comunicación de la Asociación de Radiodifusión Participativa de El Salvador (ARPAS) realizó una investigación para determinar la veracidad de las publicaciones en redes sociales del presidente salvadoreño:

El Observatorio de la Comunicación de ARPAS (..) recopiló un total de cinco publicaciones con desinformación generadas desde la cuenta de Twitter del Presidente Bukele; y, para ello se tomó como criterio monitorear por un período de un mes la cuenta del Mandatario. (ARPAS, 2020)

La investigación concluye que Bukele ha difundido noticias falsas en más de una ocasión, en algunas llegando incluso a desmentir a autoridades oficiales de otros países o de empresas privadas:

El análisis de estos 5 casos de contenido de desinformación provenientes de una fuente oficial, precisamente del Presidente de El Salvador, Nayib Bukele, hace constatar el hecho alarmante de que un Mandatario replique dichos contenidos, que puede inferirse como una estrategia para mantener a sus seguidores en un foco de atención que no necesariamente corresponde a la realidad salvadoreña. (ARPAS, 2020)

El hecho de que una persona con un alto mando político, y con gran popularidad en redes sociales (Bukele tiene cerca de 4 millones de seguidores en Twitter), sea parte de esta «dinámica» de las noticias falsas es de gran preocupación, porque su poder y popularidad hacen creer a la población que lo que publica es totalmente cierto, sin necesidad de corroborarlo. Por tanto, a raíz del comportamiento de estas personalidades, es más necesaria la verificación de fuentes sin importar de quién provenga la información.

Conclusión

El contexto actual de un mundo globalizado, y estrechamente conectado a través de Internet, obliga a sus usuarios a participar de manera responsable en su principal medio de comunicación: las redes sociales. Para llegar a esto, es necesario conocer los riesgos y las amenazas que rondan por estas plataformas, para hacer frente a estas, evitarlas y denunciarlas con las herramientas a disposición.

El uso responsable de las redes sociales no es solamente para beneficio individual, sino que trae un beneficio colectivo, en donde las personas se informan de las nuevas tendencias en ataques informáticas y noticias falsas, para, en conjunto, combatir estas dinámicas en la red.

Por último, hay que recordar que el poder no legitima las noticias falsas y el proceso de verificación es primordial ante publicaciones sospechosas, provengan de cualquier persona, incluso siendo de un funcionario público. La participación de estos funcionarios en este tipo de prácticas de redes sociales debe ser condenada, pues no promueven los valores por los que se rige la sociedad y sus consecuencias debilitan la construcción de una cultura de paz.

Lista de Referencias

ARPAS. (2020, 14 de abril). Las “Fake News” del Presidente Bukele. ARPAS. https://arpas.org.sv/2020/04/las-fake-news-del-presidente-bukele/

Bukele, N. [@nayibbukele]. (2019, 8 de junio). Se le ordena al Ministro de Hacienda @Nelfuent, solicitar a la @AsambleaSV, la asignación de 5 millones de dólares. [tuit]. Twitter. https://twitter.com/nayibbukele/status/1137489312067588097

Kaspersky. (2022, 20 de abril). Cómo identificar noticias falsas. latam.kaspersky.com. https://latam.kaspersky.com/resource-center/preemptive-safety/how-to-identify-fake-news

Kaspersky. (s. f.). ¿Qué es el ransomware WannaCry?. Kaspersky. Consultado el 9 de mayo de 2022. https://www.kaspersky.es/resource-center/threats/ransomware-wannacry

Latto, N. (2020, 27 de febrero). ¿Qué es WannaCry?. Avast. Consultado el 9 de mayo de 2022. https://www.avast.com/es-es/c-wannacry

Malwarebytes. (2019, 8 de mayo). ¿Qué es el malware? Definición y cómo saber si está infectado. Recuperado 22 de abril de 2022, de https://es.malwarebytes.com/malware/

Panda Security (s. f.). Hoaxes: bulos y falsas alarmas en Internet. Panda Security. Consultado el 12 de mayo de 2022. https://www.pandasecurity.com/es/security-info/hoax/

Biografías

Edgar Javier Palacios Zamora Estudiante de la Universidad Francisco Gavidia de San Salvador de la facultad de ciencias economicas de la carrera de comunicación corporativa cursando el 7 Ciclo Universitario, amante de la música cantante y músico empirico, me encanta la lectura y aprender es mi pasión. Tengo un diplomado en locución y presentación de noticia por parte de COMSAL comunicadores salvadoreños, diplomado en creacion de app moviles, diplomado en marketing digital , inglés avanzado y portugues básico. El conocimiento es poder y el poder esta en nuestra manos cuando lo usamos para crear paz